Challenge 5

들어오면 이렇게 생긴 화면이 반겨준다

로그인을 누르면 id pw를 입력하는 창이나옴 아는게없으니까 스킵

조인을 누르면 alert창이 나오면서 드가지도 못하게한다

로그인 페이지의 url에서 한칸만 위로갔더니 디렉토리내의 파일들이 나온다

이러한 취약점을 디렉토리 리스팅이라고들 한단다

거기서 조인을 눌렀더니 이번엔 bye 라는 alert 창이 나오지만 이번엔 사이트 자체는 들어갈 수 있었다

이러한 검은화면 밖에 없어서 소스를 확인

뭐가 줜나많고 복잡하다 하지만 한부분씩 나눠서 보면 위의 반피라미드 같은부분은 문자열을

다른 문자열로 치환한다 쉽게 말하면 I = a, II = b, III = c 이런식

밑의 조건식 2개중 맨처음거 부터 보면 eval 뒤의 불라불라들이 있는데 저 값을 콘솔에다 입력해서 해독하면

eval(document.cookie.indexOf('oldzombile') == -1 쿠키중에 oldzombie 쿠키가 있는지를 검사하는 코드임을 알 수있다

밑의 2번째 조건식도 하나하나 콘솔에 입력해서 끼워맞춰보면

document.URL.indexOf(mode=1) == -1 이런식이 나온다 URL에 indexof

=> URl 에 mode=1 이 있는지 검사한다는 것이다

이제 join에 드가기 위한 조건들을 다 알았으니 그대로 다 쳐넣어줌

성공적으로 진입되면 가입이되는데 아이디 비번을 만든뒤 그대로 로그인해보자

근데 admin으로 로그인을 해야된단다

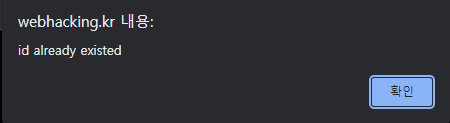

어드민으로 가입을 시도

당연히 안댄다

이런것도 해봤는데 아니더라

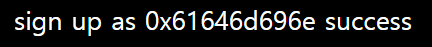

그래서 이번엔 공백이 생각나서 한번 해봄

진짜 되네

아무튼 잘됬다